Ransomware: la industria delictiva que no deja de crecer es un problema social.

El ransomware se ha consolidado como una de las amenazas cibernéticas más destructivas y lucrativas de nuestro tiempo. Ya no hablamos de ataques aislados, sino de una industria digital altamente organizada, orquestada por grupos criminales que operan como empresas transnacionales del delito. En mayo de 2021, el ataque al oleoducto Colonial Pipeline obligó a paralizar el suministro de combustible en buena parte de Estados Unidos, y el Departamento de Justicia lo clasificó como terrorismo. Ese mismo mes, el grupo Conti paralizó los servicios sanitarios de Irlanda, robando datos médicos de cientos de miles de personas. No trato de relacionar esto con el apagón que hemos vivido recientemente. De hecho, considero que el apagón no ha sido motivado por un ciberataque, pero esto es una opinión personal. Eso sí, este hecho me ha motivado para reflexionar sobre el negocio de la extorsión digital.

Hoy, ningún sector está a salvo. Energía, salud, finanzas, transporte, educación, gobiernos… todos son (somos) objetivos. Las pequeñas y medianas empresas, y los ciudadanos de a pie, también son blancos cada vez más frecuentes. En resumen, el ransomware ha colonizado toda la infraestructura digital: redes TI, sistemas industriales, plataformas cloud y cadenas de suministro.

El ecosistema del ransomware

El modelo Ransomware-as-a-Service (RaaS) ha llevado la ciberextorsión a otro nivel. Los desarrolladores de ransomware no siempre son los atacantes: alquilan sus herramientas a afiliados que ejecutan los ataques. En esta cadena delictiva también participan brokers de acceso, plataformas de pago en la dark web y servicios de soporte. Así, se reduce el riesgo para los autores intelectuales y se maximiza la escala. De ahí que casi todos los ataques sean leves modificaciones de una de las grandes «familias» de ransomware. La importancia de los CERTs se significa en este hecho. Ya que una vez identificada la familia (y los CERT proporcionan reglas de YARA,etc) se puede (rápidamente) instrumentar la mitigación (o almenos impedir el avance de infección hacía otros equipos).

Incluso cuando se desmantelan grupos como LockBit o Emotet, esto no para la industria todo lo contrario, aparecen más. Además, en algunos contextos geopolíticos, estos grupos actúan en connivencia o con la tolerancia de ciertos estados. El ransomware es, hoy, una amenaza global y persistente.

El acceso: credenciales y manipulación

El 50 % de los ataques comienzan por credenciales comprometidas. Muchas veces, los criminales compran contraseñas filtradas o explotan accesos mal configurados. El caso de Colonial Pipeline fue provocado por una contraseña de VPN reutilizada.

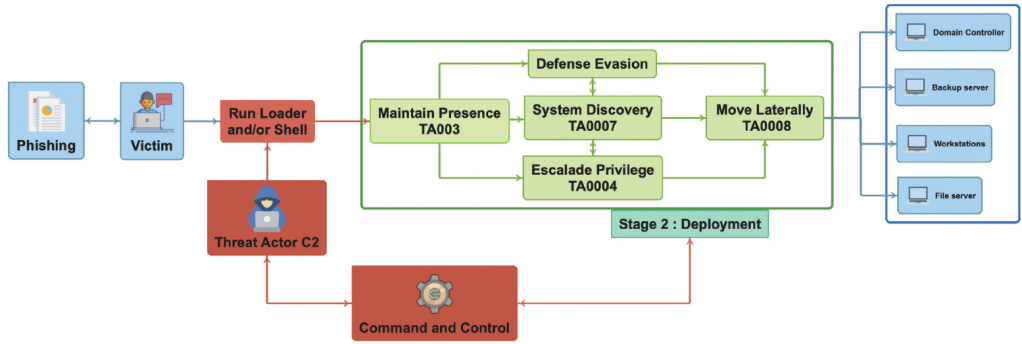

La ingeniería social sigue siendo clave: phishing, spear-phishing, vishing y malvertising son tácticas habituales para engañar al usuario. Algunas campañas utilizan inteligencia artificial para redactar correos más convincentes. El vector más débil sigue siendo el humano.

Cadenas de suministro: un ataque a todos desde uno solo

Atacar a un proveedor es atacar a todos sus clientes. Así ocurrió en los casos de SolarWinds, Kaseya y MoveIt. Comprometer una actualización de software o una API vulnerable permite una propagación masiva. La complejidad de los entornos actuales —código abierto, servicios de terceros, plugins— amplifica esta vulnerabilidad.

Sigilo, cifrado y presión

Una vez dentro, los atacantes desactivan defensas, se despliegan lateralmente y cifran archivos de forma rápida y parcial para ser menos detectables. Pero no basta con cifrar: ahora también roban los datos antes, y amenazan con publicarlos si no se paga. Es la “doble extorsión”. Algunas bandas, como Cl0p, ni siquiera cifran ya: solo roban y presionan.

Consecuencias reales, no virtuales

El impacto económico es enorme: en 2024, el rescate promedio superó los 2,7 millones de dólares. Pero lo más preocupante es lo humano: hospitales que cancelan cirugías, municipios sin acceso a servicios básicos, ciudadanos expuestos. No se trata solo de cibercrimen: hablamos de seguridad pública.

Regulación y cooperación internacional

La legislación avanza con iniciativas como la directiva europea NIS2 pero aún hay vacíos. Hace falta cooperación internacional, regulación del uso de criptomonedas y recursos para fortalecer las capacidades nacionales de defensa.

Recomendaciones urgentes

Organizaciones: copias de seguridad offline, segmentación de redes, formación al personal, privilegios mínimos, plan de respuesta activo y revisado.

Individuos: contraseñas únicas y robustas, autenticación de dos factores, cuidado con correos sospechosos y respaldo frecuente.

Políticos y legisladores: marcos legales sólidos, cooperación internacional y educación masiva en ciberseguridad.

Llamada a la acción

El ransomware no es un problema técnico: es un problema social. Afecta a todos los niveles. Es urgente construir una cultura digital basada en la prevención, el diseño seguro y la corresponsabilidad. La próxima víctima no será un desconocido: puede ser tu empresa, tu ciudad o tu familia. Y por eso, la ciberseguridad no es opcional. Es esencial.